Protocollo WPA2 – KRACK, la chiave per rubare informazioni

Cos’è una WPA2 e a cosa serve?

Il WPA2 è un protocollo standard che cripta una chiave e la invia tramite un canale. Serve, in teoria, a rendere sicura la trasmissione dei dati da un punto a un altro o da un client ad un device. Prima di questo protocollo si utilizzava il Wired Equivalent Privacy (WEP) che però presentava errori di progetto. Nel 2004 la Wi-Fi Alliance ratificava lo standard 802.11i anche detto per facilità WPA2. Questo standard utilizza l’algoritmo crittografico AES (Advanced Encryption Standard) mentre gli obsoleti WPA e WEP utilizzavano il RC4.

L’architettura del WPA2 si basa sul protocollo di autenticazione alla rete LAN e MAN in standard IEEE, sul protocollo RSN che traccia delle associazioni e il Counter Mode CBC Mac Protocol o CCMP che serve a garantire la certezza del mittente, la sicurezza e l’integrità dei dati trasmessi. Tutto questo processo avviene attraverso il four-way handshake.

Fino ad oggi, chi si occupa di sicurezza cyber ha correttamente ritenuto che la battaglia per non farsi sottrarre i dati fosse relativa alla possibilità di essere craccati sull’hotspot o tramite la cifratura dei dati.

In effetti gli hacker hanno una spiccata dimestichezza con i sistemi open source come la variante Kali di Linux seguente al famoso Backtrack.

Una volta installato il Kali, in pochi semplici passaggi è possibile catturare l’handshake della WPA con successo e procedere al monitoraggio.

Questo tipo di attacco ha però necessità di una Wordlist di verifica, ovvero un file contenente migliaia di password scaricabili da vari torrent con liste da un miliardo di keyphrase ottimizzate per WPA/WPA2.

Il Kali non fa altro che cercare la parola chiave all’interno della lista, dove più debole è la chiave meno tempo si impiegherà per trovarla.

Il kracking avviene attraverso le suite delle utilities di reti Wi-Fi tramite l’utilizzo di software come l’aircrack-ng che gira con Windows e Linux.

Beh, da oggi tutto questo è storia.

Come è avvenuto nel passato per i protocolli di protezione delle reti Wi-Fi, anche le WPA2 (Wi-Fi Protected Access II) hanno fatto rilevare diverse vulnerabilità in protocolli come il CVE-2017-13077, CVE-2017-13078, CVE-2017-13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017-13086, CVE-2017-13087, CVE-2017-13088.

Il protocollo WPA2 viene ormai utilizzato dal 2006 e veniva considerato ultrasicuro, ma a quanto pare così non è.

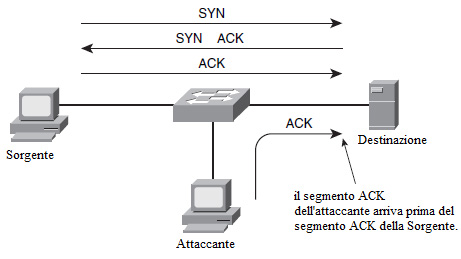

Un gruppo di ricercatori ha verificato che utilizzando una chiave di reinstallazione che agisce nell’intervallo di trasmissione tra il device ed il server a cui vogliamo collegarci, durante il 4 way handshake, di fatto annulla la chiave crittografata permettendo al MIDM (Man o Monkey in The Middle) di sostituirla portandola a 0.

Il metodo utilizzato per il coping (anche se in effetti non si tratta di copiare ma di sostituire la chiave di accesso, come vedremo di seguito), è il classico MIDM.

Come sappiamo la WPA2 agisce in 4 fasi tra il supplicant e l’authenticator , ovvero tra il client e il punto di accesso ed in questo intervallo si inserisce l’attaccante che con una chiave di attacco di reinstallazione (KRACK Key Reinstallation AttaCK), reimposta la combinazione su zero e tutto questo senza lasciare traccia e quindi senza che il malcapitato si accorga di nulla.

Il problema è che l’attacco avviene prima che i dati partano (ovvero quando vengono trasmessi) e dopo il loro arrivo (ovvero quando vengono ricevuti) e neanche le HTTPS, l’Hyper Text Transfer Protocol over Secure Socket Layer sono immuni da questa tipologia di attacco che con un semplice programmino possono essere “strippate” facendole passare da HTTPS a semplice HTTP che, come si evince dall’acronimo, è mancante della S finale che sta per Secure, quindi senza crittografia.

I bug riscontrati da questi ricercatori non riguardano fortunatamente i devices ma esclusivamente lo standard Wi-Fi e le prove di attacco sono state portate con successo su dispositivi che utilizzano Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys e altri.

Cosa succede in pratica?. Quando si invia una mail ad un contatto, i dati vengono scomposti in pacchetti che vengono criptati. A questo punto, il device invia una richiesta di accesso al contatto ed attende la risposta. Ottenuta la risposta il pacchetto dati viene codificato ed inviato quindi viene ricevuto e decodificato da chi li riceve.

Il Krack interviene in questo lasso di tempo, praticamente è lui che invia la chiave di criptazione che sarà sempre zero. Il bug consiste proprio in questo. Si pensava che la chiave criptata fosse unica ed irripetibile, invece così non è.

Ovviamente, appena uscita la notizia del bug sulla WPA2 i player sono corsi immediatamente ai ripari tappando le patch descritte evitando una catastrofe. Immaginiamo le conseguenze se questi buchi li avesse trovati qualche hacker?…

Diciamo anche che questo genere di attacco presuppone che l’hacker si trovi nei pressi della rete Wi-Fi e comunque non è una cosa semplicissima o alla portata di chiunque.

Dal mio punto di vista però, il problema rimane perché risolte le patch sulla WPA2 rimane il fatto che il sistema di crittanalisi applicata ai nodi di trasmissione dati tiene su algoritmi matematici e quindi per definizione risolvibili. Per quanto complicata potrà essere una chiave matematica prima o poi qualcuno la troverà.

La soluzione anche in questo caso esiste ma non è alla portata di tutti, anzi è relegata a quelle pochissime istituzioni pubbliche e private con disponibilità economiche enormi. Parliamo di sistemi di crittografia quantistica basata sul principio dell’indeterminazione della polarizzazione fotonica e comunque anche in questo caso esistono delle limitazioni che sono date dalla rete fisica (fibra ottica) in cui viaggiano i fotoni.

La distribuzione a chiave quantistica è sicuramente la soluzione definitiva al problema ma sarà necessario attendere che la rete in fibra sia completata e non solamente a livello nazionale.

L’unicità del sistema di distribuzione quantistica sta nella capacità di inviare e ricevere le chiavi anche in presenza di un MIDM, semplicemente perché i fotoni risentono della presenza estranea escludendola, rendendola quindi l’unico sistema sicuro di comunicazione tra i nodi.

A cura di: Giuseppe Spadafora

Docente Formatore in Security Management presso il KHC, Cyber expert ISO27001