Far sì che le auto connesse siano al sicuro dalle più pericolose violazioni di dati esistenti

Tutto ciò che c’è da sapere sui cyber attacchi e come gli OEM si possono difendere

La richiesta di rimanere connessi durante la guida è in costante crescita e le case automobilistiche sono desiderose di fornire i servizi migliori e più innovativi per differenziare i loro marchi e superare concorrenza. Questo è un fenomeno globale, che coinvolge soprattutto gli acquirenti di auto della Gen-Y (la generazione del nuovo millennio, dei cosiddetti Millennials) che sono abituati a uno stile di vita digitale e sempre connesso. In effetti, alcune ricerche indicano che circa 250 milioni di auto saranno collegate a Internet entro il 2020 (fonte: Gartner).

Questa tendenza verso una maggiore connettività a bordo del veicolo permette funzioni come servizi cloud connessi, applicazioni scaricabili, l’integrazione con i dispositivi personali dei consumatori, analisi dei dati del veicolo, analisi dei modelli di guida, Internet abilitato per l’intrattenimento, da veicolo a veicolo o da veicolo a un’infrastruttura di comunicazione. Tuttavia, una maggiore connettività può presentare anche aspetti negativi e complicazioni.

Solo per la complessità del software, la base di codici e la creazione di molte soluzioni e servizi connessi, è previsto un notevole incremento delle righe di codice, dalle centinaia di migliaia del recente passato alle decine di milioni di linee del prossimo futuro.

LE CONNECTED CAR STANNO DIVENTANDO ESTREMAMENTE COMPLESSE

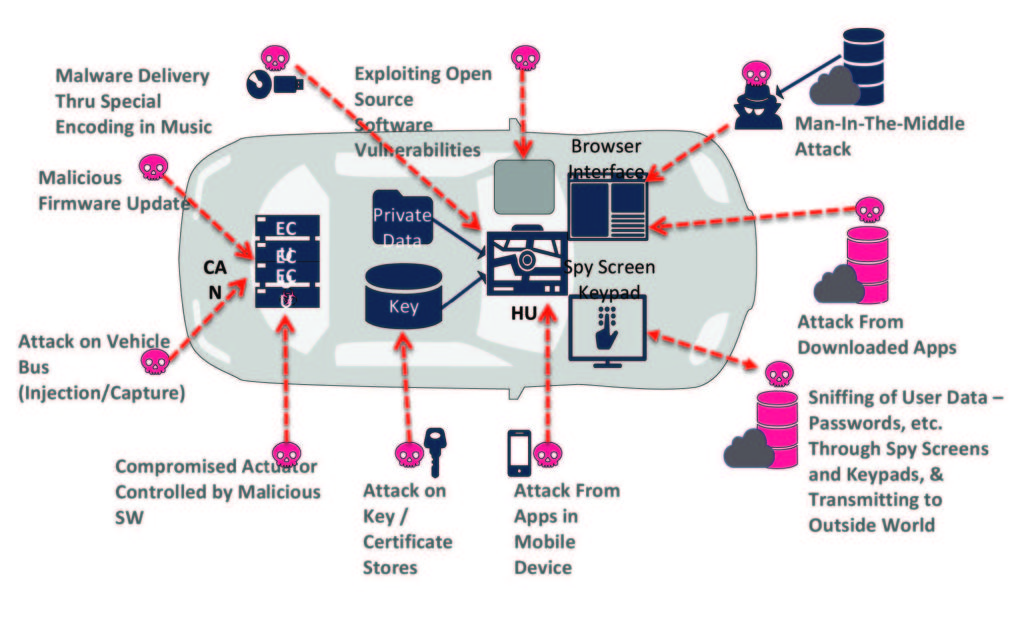

Questo incremento della base di codici porta a un aumento del Trusted Computing Base (TCB) e quindi a una più alta vulnerabilità e molteplici minacce alla sicurezza. La figura seguente mostra una serie campione di potenziali minacce alla sicurezza e vettori di attacco che possono essere utilizzati per scatenare un attacco informatico su un’autovettura connessa. Per gli OEM è importante capire come i cyber criminali creino gli attacchi e quali i meccanismi di difesa da utilizzare per prevenirli. Qui di seguito ci sono diverse tipologie di attacchi e le soluzioni che gli OEM possono adottare per proteggere in modo proattivo i loro veicoli prima che un hacker colpisca:

Disponibilità di sistema – Attacco Denial of Service

Gli attacchi Denial of Service possono essere effettuati bloccando le risorse del sistema (CPU, memoria, I/O) e, direttamente o indirettamente, disabilitando alcune funzionalità attraverso la modifica del software remoto o tramite l’elevato traffico di rete non autorizzato sulle interfacce di rete del sistema, come il Wi-Fi, Bluetooth, o USB. Per la protezione contro gli attacchi Denial of Service (DoS), tutte le comunicazioni di rete con entità esterne hanno bisogno di essere protette tramite l’autenticazione reciproca e l’autorizzazione delle parti comunicanti, la crittografia dei messaggi di comunicazione, la verifica di conformità ai protocolli di rete e i white-listed firewall affinché sia garantito che solo le comunicazioni autenticate e autorizzate possano avvenire con il sistema.

Integrità di sistema – Attacco relativo al malfunzionamento

Negli attacchi relativi al malfunzionamento, gli aggressori tentano di far sì che il sistema si comporti in modo diverso dal modo in cui dovrebbe. Questo può accadere se soggetti non autorizzati ottengono il controllo del sistema e sono in grado di modificare il software e/o dati o iniettare malware all’interno del sistema. I meccanismi di protezione simili a quelli contro gli attacchi DoS possono essere efficaci anche in questi casi. Si richiede la verifica, in modo che solo il software legittimo possa essere installato ed eseguito nel sistema utilizzando l’autenticazione e un meccanismo chiamato “catena di fiducia” (“Chain of Trust”), per il quale tutte le fasi del programma vengono autenticate prima dell’esecuzione, a partire dal Bootloader. I sistemi dovrebbero anche avere meccanismi per rilevare un attacco di questa natura, e, se possibile, arrestare parzialmente e in modo sicuro le parti interessate anziché permettere al malfunzionamento di continuare, situazione che può avere un impatto molto più potente e gravoso. La creazione di diverse partizioni di sistema, in cui una particolare partizione si può arrestare quando colpiti, mentre le altre continuano a funzionare, può essere un modo efficace per raggiungere questo obiettivo.

Furto di asset / dati sensibili

Una delle varianti più comuni di attacco è il furto di asset aziendali privati o dati sensibili. Tipi di asset o dati comprendono codici brevettati di software in esecuzione nel sistema, i dati personali degli utenti, le informazioni sul programma che delineano funzioni di una caratteristica unica, log dei dati che catturano il comportamento del sistema e le prestazioni, i dati di configurazione del sistema, messaggi di comunicazione/ dati scambiati tra il sistema e le entità esterne. Per proteggersi da questo tipo di furto, il sistema dovrebbe fornire storage sicuro, cancellazione sicura e rigorosi meccanismi di controllo dell’accesso per la memoria, file, database, periferiche e stack di comunicazione attraverso meccanismi di hardware e software.

Uso non autorizzato del sistema

Durante l’uso non autorizzato del sistema, l’utente malintenzionato può ottenere l’accesso non autorizzato al sistema, rimuovere alcune restrizioni per accedere a nuove funzioni o funzionalità, o farsi passare come utente valido e utilizzare servizi a pagamento gratuitamente. Per effettuare questo tipo di un attacco è richiesta la conoscenza di un “esperto insider”. Per proteggersi da questo tipo di attacchi, il sistema non deve solo sostenere i meccanismi di protezione sopra descritti, ma anche codici basati su hardware di archiviazione a prova di manomissione e crittografia per i numeri PIN, password, dati di autenticazione, certificati e dati di configurazione in modo da impedire l’accesso al sistema da parte di un utente non autorizzato. Con il crescente numero di interessi e minacce contro le automobili connesse, è imperativo per gli OEM adottare una protezione efficace, come ad esempio una architettura di framework di sicurezza multilayer che rende le violazioni del sistema più difficili in ogni fase in cui l’hacker tenta di violare il veicolo.

A cura di: Alon Atsmon, VP Technology Strategy di HARMAN