C’era una volta il papiro… confronto tra gestione cartacea e digitale

C’era una volta il papiro e sul quale venivano scritte moltissime informazioni, papiri che ci sono pervenuti fino ad oggi.

Certo era difficile scrivere sul papiro e il linguaggio non era molto facile, anche se all’epoca pochi sapevano leggere.

Per mantenere i segreti soprattutto militari Giulio Cesare inventò il suo sistema crittografico.

Poi arrivò la carta, l’alfabetizzazione e la diffusione culturale.

I rischi a cui si andava incontro, e si va incontro anche oggi, sono la perdita dei documenti con i relativi dati contenuti (perdita dovuta al deterioramento del documento, al furto, al danno fisico) oppure la diffusione di informazioni non controllate. (confidenzialità, integrità e disponibilità)

Vengono allora messe in campo misure di sicurezza per la riduzione di tali rischi, quali ad esempio:

- accessi controllati

- chiusure a chiave di armadi e locali

- gestione degli archivi

- antiallagamento

- antincendio e rivelatori di fumo

- antifurti

- antisfondamento

- sistemi videosorveglianza

Queste misure, che possono risultare efficaci, hanno però una criticità intrinseca. Se non funzionano, il dato è perso. Con la gestione “cartacea” diventa improponibile una procedura di back up e quindi una ridondanza delle informazioni. La perdita del dato diventa allora il fattore forzante nell’implementare un sistema di sicurezza.

D’altro canto, la tecnologia con la quale si sviluppano i sistemi di protezione ha una progressione molto lenta con costi contenuti, e di conseguenza gli attacchi per sottrarre o danneggiare i dati sono pressoché quelli esistenti qualche anno fa.

Un discorso decisamente diverso, invece, riguarda la digitalizzazione dei documenti. La digitalizzazione comporta sicuramente dei benefici sia a livello economico, sia di processo, sia a livello gestionale che di spazio fisico ma si trascina tanti altre criticità intrinseche.

Infatti, le informazioni digitali sono maggiormente suscettibili alle vulnerabilità dei sistemi e degli attacchi, la tecnologia cambia velocemente come i malware e i relativi anti virus, è possibile l’accesso contemporaneo e dislocato nello spazio e nel tempo, al contrario di un accesso fisico che deve essere fatto in loco ed in tempo reale (ad esempio ci si accorge quasi subito del furto). In più le informazioni digitali non hanno più confini, sono ovunque ed alla mercé di chiunque.

L’attaccante opera in maniera più subdola.

Pensiamo ad un confronto nel rapinare i soldi di una banca attraverso una classica rapina, o derubare la banca di soldi e dati stando comodamente seduti in ufficio davanti ad un pc.

Oppure vi immaginate un ladro che deve asportare fascicoli e fascicoli di documenti? Servirebbe un camion e forse la sua attività non passerebbe inosservata. Mentre rubare file è decisamente meno vistoso.

Un altro forte impatto riguarda il numero di persone e dati coinvolti (in internet si parla di zetabyte 1021 byte), la possibilità di far vedere al mondo fatti e dati in maniera trasparente (data breach) e che possono coinvolgere milioni di persone, al contrario di un (data breach “cartaceo”).

Come esempio sul zetabyte, immaginate di far contenere tutti i byte ora presenti in numerosi chip. Questi chip li addensiamo (li schiacciamo uno sull’altro appiccicandoli tutti) e il risultato è che otteniamo una sfera con un raggio maggiore di 300 metri, un pallone da calcio ha un raggi odi 0.20 metri !

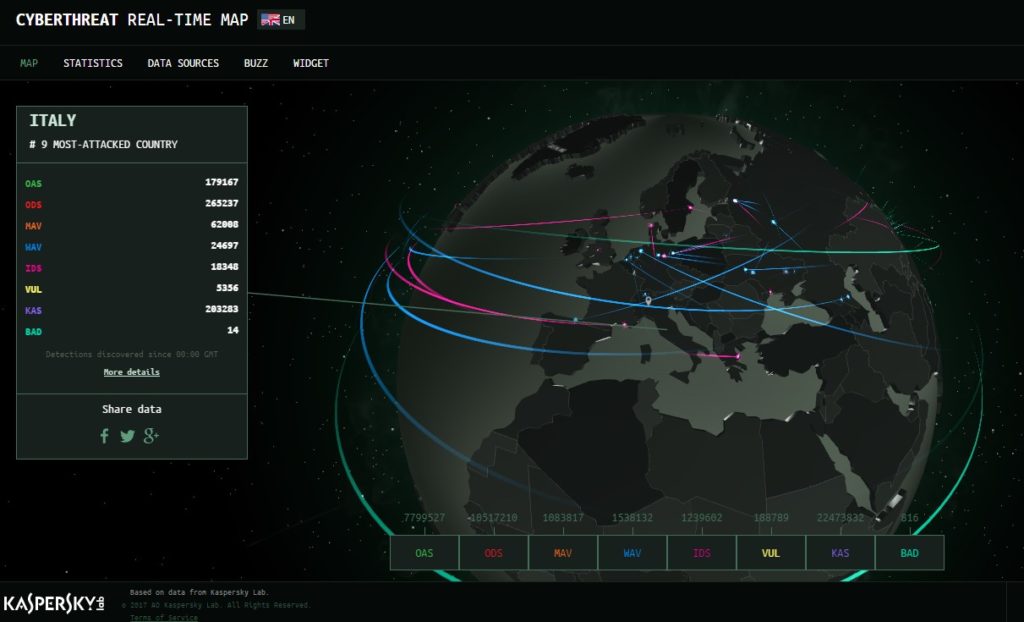

Ogni giorno nascono malware dedicati e magari difficilmente rintracciabili, le organizzazioni sono costantemente attaccate, come mostra questa immagine del giorno 10 aprile 2017 alle ore 16:50, dal sito https://cybermap.kaspersky.com/#

Oppure dal sito https://www.fireeye.com/cyber-map/threat-map.html otteniamo un’altra mappa.

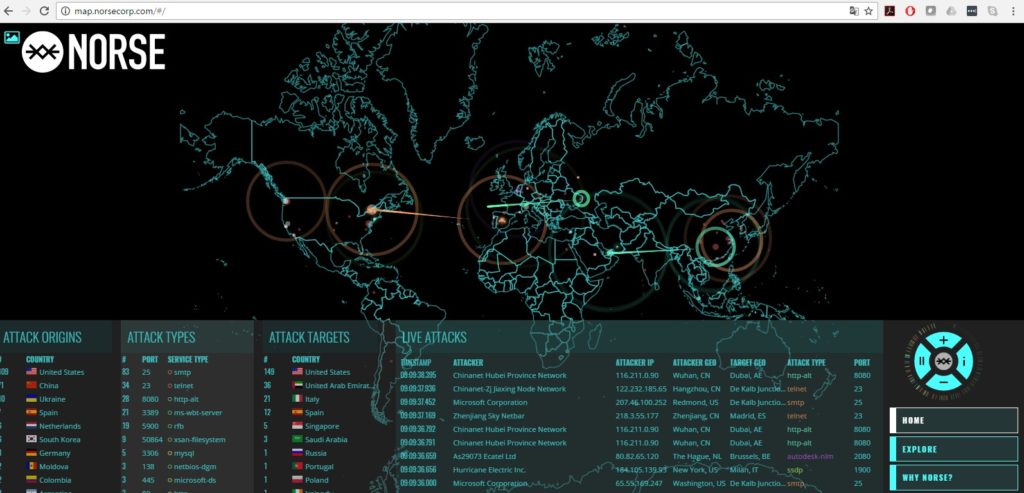

E ancora http://map.norsecorp.com/#/

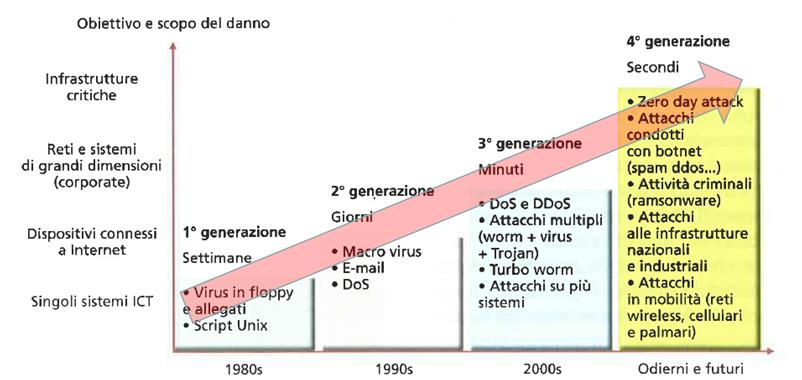

Gli attacchi si sono sempre di più evoluti nel tempo arrivando a livelli ormai molto complessi.

Nella figura seguente riportiamo l’analisi fatta dal CLUSIT 2017in merito alla distribuzione degli attacchi.

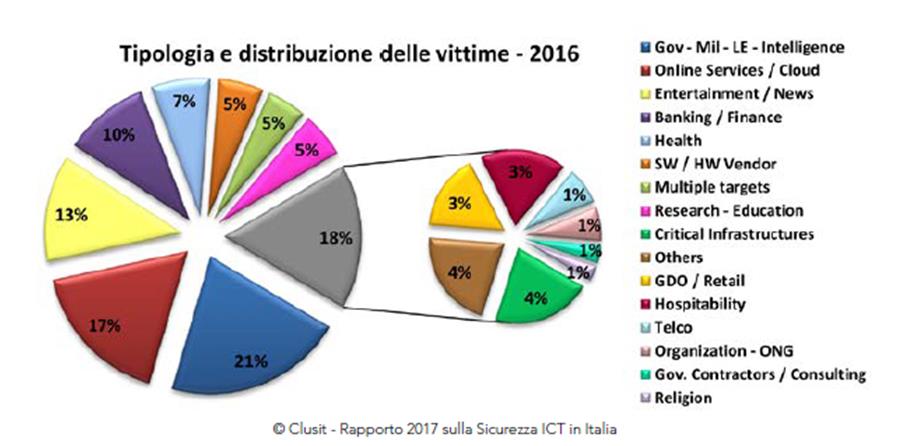

Nell’immagine sotto invece riportiamo, sempre come fonte il rapporto CLUSIT 2017, la tipologia delle vittime attaccate.

Come si può notare nessuno è escluso e nessuno è al sicuro.

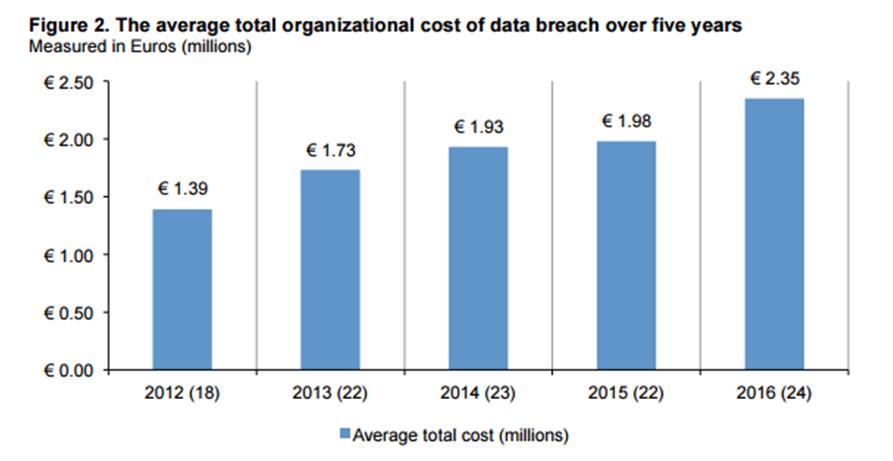

Riportiamo sotto il grafico delle perdite economiche relativo ai data breach. Sono cifre da capogiro. Fonte rapporto IBM Ponemon 2016

Le misure di sicurezza da adottare allora diventano un assett fondamentale ed una corretta analisi dei rischi diventa assolutamente necessaria.

I documenti/dati/informazioni possono essere salvati su più sistemi che però anche loro devono avere le sicurezze necessarie. Le misure idonee non sono più sufficienti:

- autenticazione

- autorizzazione

- protezioni contro trattamenti illeciti

- firewall

- anti virus e anti spam

- back up

- piani di disaster recovery e business continuity

E’ necessario quindi un approccio diverso, molto più puntuale e dedicato, dove le misure di sicurezza sono adeguate ai rischi evidenziati (art. 32 GDPR).

Ma maggiori sono i rischi e le problematiche e ahimè maggiori sono i costi.

Allora la domanda fondamentale da porsi è questa: quanto valgono le nostre informazioni ed i nostri dati?

Il valore delle informazioni è notevole, ogni giorno abbiamo notizie sui media degli attacchi (non solo di cyberwar) e tali informazioni possono essere vendute/cedute/utilizzate per scopi non leciti. Con conseguenti ritorni negativi sia dal punto di vista economico che di immagine.

La responsabilità ricade sempre sul titolare del trattamento. Allora dobbiamo tornare alla gestione cartacea?

No, assolutamente no. Dobbiamo solo essere più consapevoli, implementare una corretta analisi dei rischi ed adottare le misure più adeguate per ridurre questi rischi ai quali andiamo incontro. Questo significa prendere una reale coscienza dei flussi dei dati e del loro valore.

A cura di: Stefano Gorla, Consulente Privacy e Sicurezza dei Dati

Consulente Privacy e Sicurezza dei dati